Det nye trusselbildet

Du trenger hverken bomber eller granater for å sette nasjonens sikkerhet i fare. Alt som kreves, er litt ondsinnet programvare.

Hver dag legges 10 000 nye varianter av skadekode ut på Internett, og store organisasjoner og bedrifter går ned for telling. Økonomisk vinning på nett har passert narkotikahandelen i omsetning, og sikkerhetsansvarlige er hele tida på defensiven.

Ill-foto: Geir Mogen

Mandag 5. januar 2009: Kveldsmørket har forlengst senket seg over Bergen. Folk flest puster ut hjemme i sofakroken etter årets første arbeidsdag. Men ikke alle. Rundt midnatt ringer telefonen hos en datatekniker som får beskjed om å dra på jobb igjen. Der blir han resten av natta. Jakten på et mulig datavirus i Norges nest største helseregion er i gang.

Den utkommanderte «jegeren» er antivirusekspert i Helse Vest IKT. Selskapet har driftsansvar for det meste av datautstyret ved sykehus- ene på Vest- og Sørvestlandet. Tidligere på kvelden har en kollega sittet på kontoret med nettradioen på – og til sin forbauselse hørt sendingen begynne å hakke. Raskt ble det klart: årsaken var overbelastende trafikk som prøvde å komme ut gjennom brannmuren. Det kunne åpenbart være et angrep. Men fra hva?

Klokka 19.30 går brannmuren ned som følge av trykket innenfra. Nødvendige grep blir gjort for å få den operativ igjen.

I løpet av natta blir det klart at trafikken er skapt av en ondsinnet kode. Antivirusdetektiven finner parasitten klokka tre tirsdag morgen. Når systemadministratorene logger seg på for å rydde opp, klarer viruset å kopiere identiteten deres. Inntrengeren gir nøkkelen videre til «nyfødte søsken» som så blir sendt inn i nye maskiner. I løpet av noen dager er rundt 90 prosent av pc-ene og serverne i helseregionen infiserte.

Inntrengeren er et kjent virus: ormen Conficker B – i ny drakt. Utgaven som baner seg vei hos Helse Vest, har mutert mer enn 60 ganger etter at viruset ble påvist første gang. Leverandøren som forsyner selskapet med antivirusprogram, har ingen «vaksine» mot denne versjonen av parasitten.

Økende angrep

Antall norske nettsider som har vært under vellykket angrep, øker betydelig. Kriminelle sitter med kontrollen.

Illustrasjon: Raymond Nilsson

I de neste dagene blir konsekvensene følbare for leger, laboranter og kontoransatte i form av påloggingsproblemer og trege maskiner. Først og fremst rammes Helse Bergen der Haukeland universitetssjukehus er den største enheten. Enkelte konsultasjoner ved poliklinikkene må utsettes. Men ingen rapporterer om følger som setter liv og helse i fare.

Ved lunsjtider fredag 9. januar har antivirus-leverandøren utviklet et program som gjør det mulig å stanse herjingen til viruset. Men alle ansatte får svi i månedsvis for henvendelsen ved at de må klare seg uten tilgang på Internett. Siden viruset er programmert til å gå ut på nettet for å hente oppdateringer, drar Helse Vest raskt ut pluggen til Internett– for å hindre uønsket spredning og mutering. Begrenset tilgang til tiltrodde områder på nettet blir gitt. Først etter to måneder har medarbeiderne full tilgang igjen.

Internett stuper

Helse Vest var ikke alene. Også politiet og Nord-Trøndelag fylkeskommune ble infisert de første dagene i januar.

Superormen Conficker ble i etterkant karakterisert som verdens verste. På det meste var 12 millioner datamaskiner verden over infisert.

Ekspertene deler seg i to leirer: Enkelte mener sikkerheten på nettet er så truet i dag at Internett vil stupe om få år, om ikke store grep blir gjort.

En av disse er Maria Bartnes Line som forsker på informasjonssikkerhet ved SINTEF. Hun ser for seg et scenario der vi må oppgi nettet, gå over til fax, og bevege oss tilbake til banken på hjørnet og reisebyrået i byen.

– Seriøst?

– Ja, forutsett at det ikke blir gjort noe drastisk, mener jeg dette. – Vi blir stadig mer sårbare på nett. Det foregår en krig mellom hackere og sikkerhetsselskap, og den rasende farten på utviklingen av skadevoldende programvare, eller skadekode, betyr at sikkerhetsselskapene knapt får laget mottiltak før neste variant er i omløp.

Hun støttes av professor Svein Johan Knapskog ved NTNU som har omtalt Internett som et «digitalt korthus» med tanke på sikkerhet, og mener hullene i dagens tekniske løsninger er så store at det er fritt fram for kjeltringene.

I andre enden står programvareprodusenter som Microsoft, antivirusselskaper og produktleverandører innenfor sikkerhet. De tror informasjon, sikkerhetsoppdateringer og at brukerne får mer kompetanse, vil avhjelpe trusselen. Men også her er det tvilere.

Begge leirer medgir at ingen av dagens dataprogrammer er hundre prosent sikre. Og man har ikke kontroll på brukerne. Armeen med bad guys er økende – og rollen til good guys blir i stor grad å komme i etterkant og rydde opp i ruinene.

En underverden

La oss ta et par eksempler: En mandag morgen du kommer på jobb, ligger det en e-post i innboksen din med lenke til en nettside med bilder fra julebordet forrige helg. Avsenderen ber deg om å benytte samme brukernavn og passord til bildesiden som du har på maskinen din. Noen dager senere får du kanskje en e-post som forteller at det er oppdaget virus på maskinen din. For å løse problemet bør du fortest mulig laste ned antivirusprogrammet som følger vedlagt.

Trojanere som dette skaper betydelige problemer verden over, og er inne i maskinen din før du får tenkt deg om to ganger. Bakom står det profesjonelle folk. De jakter skruppelløst etter sikkerhetshull når nye programmer blir lagt ut, og bruker all sin tid på å utvikle programvare som skal ødelegge, stjele og utnytte oss på nettet. Du trenger ikke engang være ekspert. Du kan kjøpe deg programvare laget for å søke etter sårbare nettsteder.

Før tok det døgn å gjennomføre et angrep. Nå går det kun minutter før maskiner verden over er infiserte av malware – skadevoldende programvare som virus, ormer, trojanske hester, adware og spyware.

Internett stuper

Maria Bartnes Line forsker på informasjonssikkerhet ved SINTEF. Hun ser for seg et scenario der vi må oppgi Internett, gå over til fax, og bevege oss tilbake til banken på hjørnet og reisebyrået i byen – om det ikke blir gjort store mottiltak på nettet.

Foto: SINTEF

Datakraft til angrep

– Inntrengerne har to mål, sier Maria Line: – Enten er de ute etter å få tak i informasjon, for eksempel for å tømme bankkontoen din (ID-tyveri), eller så ønsker de datakraft for å kunne bruke maskinen din til å angripe andre.

– Så maskinen min kan bli med i et angrep mot andre?

– Ja. Du kan bli infisert og i etterkant sende malware ut til andre. Ofte har du ingen mulighet til å merke noe.

– Og, forteller Maria Line: – Du kan også risikere å bli en av flere maskiner i et «tjenestenettangrep». «Bot-net» kalles det på fagspråket. Da fjernstyres du av en ondsinnet avsender, maskinarmadaen benyttes til å angripe en annen bruker og kan raskt sette store bedrifter ut av spill.

– Et eksempel?

– La oss si at nettsidene til VG har tatt høyde for å kunne klare at 50 000 brukere rundt omkring leser avisa på nett samtidig, anslår Maria.

– Med et bot-net på to hundre tusen maskiner som samtidig prøver å gå inn på vg.no, vil webserveren selvfølgelig kollapse. 10. februar i år gikk Dagbladet.no i svart, og avisa mener hackere sto bak.

For en profesjonell hacker er det vanlig å bruke mellom 50 000 og 250 000 maskiner i et bot-net.

– Hva er det verste som kan skje av denne type kriminalitet i Norge?

– Teoretisk sett kan utenforstående i dag bryte seg inn og styre kraftproduksjonen fra et vannverk eller oljeproduksjonen fra en plattform i Nordsjøen, sier Maria Line. – Det er ikke å ta for hardt i å si at rikets tilstand trues gjennom aktiviteter på nettet.

Vannkraft, kjernekraft, offshore

Svenske Robert Malmgren arbeider som selvstendig konsulent innenfor IT-sikkerhet og har hatt mange jobber innenfor svensk kraftbransje. Han peker på de store endringene som har skjedd både i Sverige og Norge på drifting av vannkraft, kjernekraft og av oljeplattformer, og hvordan dette åpner opp for angrep.

– Tidligere var et kraftverk driftet lokalt, og anleggene lå isolerte ute i distriktene. For vandaler var det ikke mye å finne på, annet enn å knuse noen vinduer eller sprenge noe i luften. Det samme var tilfelle med oljeplattformer – de var isolerte øyer ute i havet. Krav om rasjonalitet og effektivitet har ført til at dagens oljeplattformer driftes fra land, og datasystemer i kraftbransjen knyttes sammen for å rapportere inn til en sentral stasjon. Kontrollen er dermed mer samlet, og man har mulighet for å ramme tyngre, sier Malmgren.

DE PASSER PÅ OSS

VDI – varslingssystem for digital infrastruktur, opprettet i 2000. Vervet bedrifter til å bli medlemmer og plantet ut deteksjonssystem på nettene deres.

NSM – vår nasjonale sikkerhetsmyndighet. Opprettet i 2003, med utspring i Forsvarets overkommando, sikkerhetsstaben.

NorCERT – avdeling innenfor NSM, etablert i 2006. Ansvar for å koordinere håndteringen av alvorlige dataangrep mot Norge og å utrede det nasjonale trusselbildet.

NorSIS startet i SINTEF som et prøveprosjekt av Nærings- og handelsdepartementet i 2002. Flyttet til Gjøvik i 2006. Ansvar for små og mellomstore bedrifter, rådgivning, opplæring og hjelp.

Norman, F-secure, Symantec m.fl. er antivirusselskaper og produktleverandører.

Risikoen er altså økende. Den kommer fra både utagerende miljøaktivister, hackere og kriminelle bander – men også fra uoppmerksomme ansatte. Malmgren kjenner til små og store hendelser fra kraftverk.

– En operatør satt i kontrollrommet på nattestid – det hadde nettopp vært vaktskifte. Han surfet på nettet, var litt uoppmerksom og klikket på en lenke som inneholdt spyware, altså programvare som samler informasjon om brukeren uten at han/hun merker det. Dette satte maskinen ut av drift for en god stund, operatøren greide ikke å skjøtte driften i anlegget, og det ble store problemer. Å skape driftsstopp i en bedrift lik dette, kan gi store ringvirkninger og er en enkel måte å sabotere på, sier Malmgren som synes det viktige spørsmålet her er hvorfor en pc i kontrollrommet var koblet slik at man hadde adgang til Internett.

Den sentraliserte måten det amerikanske strømnettet er oppbygd på, førte til at et strømbrudd i 2003 fikk stor utbredelse. Over 50 millioner mennesker i USA og Canada satt i mørke, ni atomkraftverk ble avskrudd, og det tok en hel helg før bortimot alle igjen fikk strømbryterne til å virke.

Samme år rammet et massivt strømbrudd mange IT-systemer og telenettet i Sverige og Danmark.

– Samfunnene våre er blitt utrolig sårbare. Enkle IT-problem kan forårsake store ulykker, og det er mulig for kriminelle å gjøre stor skade, sier Malmgren.

Systemarkitektur

I Bergen har sola tatt tidlig vinterferie den dagen vi besøker Helse Vest IKT. Tron Ingebrigtsen, ansvarlig for IKT-sikkerhet, tar imot med kaffe på et møterom med det maleriske navnet «Utsynet». Rent fysisk ser vi byen ligge under oss, innrammet av nakne greiner. For sitt indre øye ser Ingebrigtsen for seg kaosdagene som nå ligger et år tilbake i tid. Han mener Helse Vest var heldige midt i uhellet:

– Vi visste tidlig at dette viruset var konstruert for å lage ugagn, og ikke noe verre. Da det først hadde kommet seg inn, fikk det formere seg og herje vilt i nesten fire døgn uten at vi kunne stanse det. Tenk deg den katastrofen det ville ha vært for et helseforetak om viruset hadde vært programmert til å slette, endre eller stjele data!

For Ingebrigtsen er lærdommen at sikkerhetsarbeid på IKT-feltet må få en ny tilnærming i alle virksomheter som håndterer verdifull eller sensitiv informasjon.

– Ensidig fokus på antivirusprogrammer og brannmurer er passé, fastslår han. – Verdiene må sikres der de befinner seg, enten vi snakker om servere, databaser eller data i transitt mellom servere og klienter. Dette forutsetter en godt gjennomført systemarkitektur på applikasjonsnivå.

– Hva betyr det på godt norsk?

– At man gjennom å bruke kryptografiske metoder sikrer dataene der de til enhver tid er – og ikke gjennom tiltak ute på ytterpunktene, slik mange virksomheter gjør i dag. Det koster mye å omsette en slik filosofi i virkeligheten. Men dette er en kur som vil tvinge seg fram, mener Helse Vest-medarbeideren.

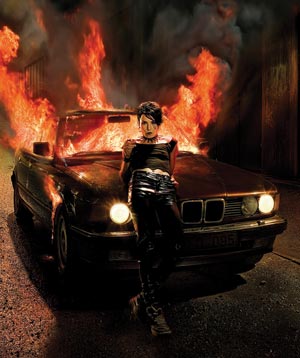

Hacker = Kultstatus

Lisbeth Salander, en hovedperson i Stieg Larssons Milenniumstrilogi, hacker seg inn i andres datamaskiner, snoker rundt og henter ut personlig informasjon. Salander – her i filmversjonen av ”Jenta som lekte med ilden” – har likevel fått kultstatus, siden hun regnes for å være i «det godes tjeneste». NTNU har en egen forskergruppe som arbeider med hacking av kvantekryptert materiale.

Foto: Yellow Bird / Nordisk Film

ID-tyveri

Stjeling av identitet kan skje når vi selv er aktive på nettet. For eksempel når vi utfører tjenester i nettbanken, laster ned et program, eller betaler for et produkt vi har bestilt på nettet. Fødselsdatoen din ligger kanskje allerede på Facebook. Minnepinner er lett å stikke inn i en pc for å få lastet ned det man ønsker. En iPod som lades i pc-en din, kan også raskt tømme opplysninger. Kjøp av varer på nettet. Bruk av bankkort. Mulighetene er mange.

Gemini kontakter NTNU-professor Svein Johan Knapskog som er ekspert på ID-tyveri på nettet. Han kan fortelle at mesteparten av trafikken på Internett går i klartekst, men når vi handler på nettbutikker eller er i kontakt med nettbanken vår, skjer dette kryptert.

– Det betyr at alle dataene som du taster inn med personnummer og passord, endres slik at de blir meningsløse for alle andre enn de som sitter med «nøkkelen».

– Og nøklene er?

– Nøklene lukker og åpner informasjonspakkene vi sender via nettet. Det finnes internasjonale standarder for hvordan man lager sikker kryptering av data som sendes over Internett, og for de fleste av oss skjer dette automatisk.

Men, sier Knapskog: Kryptering i seg selv er ikke tilstrekkelig til at nettet er sikkert. Riktig generering og bruk av nøkler er avgjørende for at selv den best teoretiske uangripelige krypteringsmetoden ikke skal feile.

– Dette betyr, understreker Knapskog, – at til tross for at du selv bruker kryptering, passord, virusprogrammer og filter, samt gjør alt riktig, så kan du likevel utsettes for ID-tyveri.

Forskere på NTNU har også utviklet et nytt system for digitale signaturer for sluttbrukere – for eksempel under pålogging ved online betaling. Systemet kalles MQQ, er ti tusen ganger raskere enn dagens løsninger, og motstandsdyktig mot angrep basert på kvanteprosessering.

Hvor kommer angrepene fra?

Tiden for uskyldig hacking på gutterommet er over, mener ekspertene. I dag dreier det seg om big business.

– Skadekode utvikles stort sett av organiserte gjenger i utlandet, forteller Maria Line.

– Det er kjent at Nord-Korea opererer med egne skoler for hackere. Sjefen for Sør-Koreas militære sikkerhetstjeneste har hevdet Nord-Korea utdanner 100 hackere hvert år. Og Conficker- viruset som gikk verden over, rammet pussig nok ikke en eneste pc i Ukraina.

– De fleste angrep vi ser i Norge, kommer fra Kina og Russland, sier senior sikkerhetskonsulent Preben Nyløkken i IT-sikkerhetsselskapet Watchcom. Selskapet besøker alle norske nettsider en gang i døgnet og sjekker om de er blitt utsatt for hackerangrep. Ved hjelp av dette får de en god idé om hvordan de kriminelle bakmennene opererer.

– Det er sterke indikasjoner på at bakmennene er relativt pengesterke fra tidligere kriminell virksomhet, men også som resultat av kriminell aktivitet på nettet, sier Nyløkken.

– Du får ikke tak i de virkelig profesjonelle som lager skadevoldende programvare. De holder seg godt skjult, sier Maria Line.

Gribber som venter på åtsel

Ole Tom Seierstad i Microsoft kan fortelle at hver gang de kommer med en oppdatering av programmene sine (en patch), står hackerne klare. Lik gribber som venter på et åtsel, sitter de i alarmberedskap for å kunne sette i gang jakten etter sikkerhetshull.

Foto: Microsoft

Et kappløp om tid

IT-sikkerhetsselskapet Watchcom har registrert at antall angrep på norske nettsider har eskalert vilt de siste månedene. Grunnen er det finnes store sikkerhetshull, at spredning er så lett og at kjeltringene stadig oppdager nye metoder.

Preben Nyløkken forteller om den nye angrepstrenden i dag, kalt «Search Engine Poison»:

– Metoden viser hvor avanserte hackere har blitt. Først angriper bakmenn og legger inn reklame for ulike medikamenter inn på norske nettsider. Dette er ikke synlig for noen – kun for søkemotorer. Når du så googler på et norsk firmanavn, kan du bli ledet inn på en tvilsom reklameside. Noen av oss blir fristet og bestiller. Andre går ut av siden. Men uansett får kjeltringene penger. Enkelte får betalt noen mynter per treff, og med mange nok treff kan dette bli høy inntekt.

Rotterace rundt sikkerhetshull

En programvareleverandøre som Microsoft kan trygt sies å ha fått en ekstra dimensjon i arbeidet sitt. Hver gang de kommer med en oppdatering av programmene sine (en patch), står hackerne klare. Lik gribber som venter på et åtsel, sitter de i alarmberedskap for å kunne sette i gang jakten etter sikkerhetshull.

I noen dager etter et slipp er det full krig mellom hacker og leverandør – og kamp om minutter. Leverandørene vet at siden de har lagt ut begrensede oppdateringer, er de sårbare. Angrepsflaten er redusert og det blir lettere for hackere å knekke koder.

I november ble det oppdaget et sikkerhetshull da Microsoft la ut oppdateringer i Internet Explorer 6 og 7. Mens hackere skrev så tastene gikk varme for å utnytte det hullet, prøvde Microsoft å tette igjen før de kom i mål.

Utviklingen av malware

I hele 1988 ble det skapt bare 1738 unike, ondsinnede programmer.I 1998 var tallet kommet opp i 177 615. I 2007 var antallet ca 250 000 nye per måned, og de første to månedene i 2009 var det registrert 1 100 000 nye programmer. Snart vil vi se én million nye per måned.

Illustrasjon: Raymond Nilsson

Noen dager senere ble angrepskoden postet i sin helhet på Internett som bevis. Koden virker imidlertid ikke på alle systemoppsett, så hackerne måtte utbedre og tilpasse den for å få full effekt av eventuelle angrep.

– Dette må jo være et kjempeproblem for dere?

– Uten tvil. Vi har jo våre egne utviklere som tester for hull, og vi har forskningsmiljøer som Norman og Symantec som rapporterer inn til oss om de skulle finne hull, forteller Ole Tom Seierstad i Microsoft. – Så snart som vi får informasjon om sikkerhetshull i programvare, går vårt team i gang med testing. Dette er en stor jobb siden vi må teste for ulike språk, i alle versjoner og mot alle drivere og printere.

– Så har vi da beklageligvis også kriminelle hackere som publiserer sikkerhetshull ut på nettet uten å rapportere til oss, sier Seierstad som kan fortelle at det til og med finnes egne børser for kjøp og salg av sikkerhetshullinformasjon. Hvis hackerne ikke har publisert noe på nettet, går slik informasjon for en høy pris.

– De kan til og med kontakte oss og true med at hvis de ikke får penger, vil de gå ut med info om sikkerhetshull. Heldigvis er det inngått en avtale mellom profesjonelle dataaktører, slik at ingen av oss lar oss lokke av slike tilbud.

Annenhver tirsdag i måneden sender Microsoft ut en oppdatering til sine brukere, og Seierstad mener brukerne er blitt flinkere til å oppgradere maskinene sine. – Vi ser at antall angrep mot operativsystemene er gått ned. Fra i fjor til i år har antall infiserte maskiner i Norge blitt halvert. Problemet flyttes nå mer over på mennesket bak pc-en, og man lokker brukeren til å gå inn på «feil sider» eller laste ned trojanere via program som utgir seg for å være nytteprogram.

Hvem tar ansvar?

Programvareleverandørene forsøker altså å ta ansvar gjennom å sende oppdateringer til brukerne sine. Så lenge brukerne er flinke til å oppdatere pc-en sin, er faren for å bli hacket mindre.

På et nasjonalt nivå er det opprettet selskaper og organisasjoner som skal overvåke hva som skjer av angrep, og ta seg av sikkerhet i små og mellomstore bedrifter – og i kongeriket Norge.

En av disse er NSM – vår nasjonale sikkerhetsmyndighet som rapporterer til Justis- og forsvarsdepartementet. På sin årlige sikkerhetskonferanse før jul uttalte direktør Kjetil Nilsen at de var urolige og mer bekymret enn de likte å være. Han trakk fram at det er vanskelig å ha oversikt over rikets tilstand på grunn av uklare ansvars- og myndighetsforhold i tillegg til en rekke svakheter i landets sikkerhetstilstand. Og han uttrykte bekymring for sentrale bedrifters sikkerhet.

Historikk

1988: Morrisormen. Den første Internett-ormen. Laget for å vise at elektroniske angrep var mulig. Mengden skadekode var ennå ikke større enn at leverandører sendte ut en floppydiskett av og til for å oppdatere maskinen.

1999: Melissa. Virus via e-post. Vedlegg med passord til 80 pornosider. Ved åpning spredte det seg automatisk videre til de 50 første e-postadressene i kontaktlisten til brukeren.

2000: I love you. Virus via e-post. Ved åpning overskrev viruset filer med seg selv og videresendte seg selv til alle i kontaktlisten i e-postleseren.

2001: CodeRed. Angrep Microsoft Internet Information Server (IIS), spredte seg verden over i løpet av et døgn.

2003: Slammer. Utnyttet et sikkerhetshull i Microsoft SQL-server. Spredte seg verden over i løpet av ti minutter.

2009: Conficker. Orm som blokkerte antivirusprogrammer, windows-oppdateringer, sperret tilgang til antivirusnettsider, og infiserte datamaskiner. Rammet store norske bedrifter som Helse Vest, politiet og Nord-Trøndelag fylkeskommune.

Antivirusbedrifter

Antivirusbedrifter som Norman, F-secure og Symantec har nok å gjøre om dagen. De er på konstant virusjakt, men kommer dessverre ofte i etterkant når skaden har skjedd.

– Vi ser helt klart mer av målrettede angrep om dagen, og har mer enn nok å henge fingrene i, bekrefter salgsdirektør Petter Hauger i Norman.

Han forteller at det er bedrifter som ikke har de seneste «patchene», som hovedsakelig er ute og sliter, men at IT-sikkerhet er et generelt problem som bedriften må rydde opp i. – Vi opplever at mange organisasjoner allerede før de har innført nye teknologier som Web 2.0 og sosiale nettverk, har problemer med å henge med i sitt sikkerhetsarbeid.

– Hvordan kan dere hjelpe bedriftene å være bedre forberedt?

– Vi er på utkikk etter andre teknologier for å være mer i forkant og ser etter måter vi kan forankre løsninger ute hos kundene på. DNA-matching er for eksempel ny teknologi. Når ny ukjent programvare lages og distribueres, vil denne teknologien finne ut om programvaren har ondsinnet, suspekt eller legal kode.

Analyserer angrepskoder

På et kontor i NorCERT i Oslo sitter Christophe Birkeland fordypet i lange rader med kryptiske data-koder. NorCERT er en varslingsinstans underlagt NSM, og jobben til Birkeland og kollegene hans er å analysere ondsinnet kode. Om kodene avslører at dette er et alvorlig dataangrep rettet mot Norge, vil NorCERT varsle slik at også andre kan finne ut om de er utsatt for lignende angrep.

– Vi samarbeider blant annet med politiet og antivirusindustrien, og kan informere bedriftene om hva angriperne er ute etter, forteller Birkeland. – Men vi må også vite hva angrepet er ment å gjøre, hvem som kan stå bak, hvordan vi kan forberede oss og hvordan vi kan utvikle sikrere datasystemer.

De ubesvarte spørsmålene er mange.

En sak er imidlertid Birkeland klar på: Angrepene blir stadig mer spissfindige og målrettede. De er skreddersydd for å ramme utvalgte virksomheter og enkeltpersoner.

– De tre vanligste måter å bli rammet på er gjennom malware lagt inn på minnepinner, i e-postvedlegg, eller ved at du rett og slett surfer på internett, sier Birkeland.

Veien framover

Er det noen vei ut av uføret? Vil skeptikerne få rett i at Internett om kort tid blir for farlig å bevege seg ut på? Mottiltakene kan virke spinkle og lite overbevisende.

NSMs siste utspill er såkalt inntrengingstesting. Gjennom kontrollerte dataangrep vil selskapet teste ut motstandskraften i informasjonssystemer til bedrifter. I ettertid lager de en rapport til virksomheten med resultatene.

Både Christophe Birkeland i NorCERT og Ole Seierstad i Microsoft understreker betydningen av å oppgradere programmer:

– Både Windows, Adobe Reader og alt av applikasjoner må hele tiden være oppdatert. I tillegg til at brannmur og antivirus er på plass. Det er vårt beste råd.

Maria Line på SINTEF er skeptisk. Hun tror ikke det er mulig å lære opp og bevisstgjøre alle private brukere, og mener vi hadde tjent på å fjerne noe av ansvaret fra brukeren gjennom å tilby færre valg.

– Datamaskinen gjør så mye mer enn vi trenger. Om vi tar bort noe av funksjonaliteten, vil vi lette problemet. Men med krav om forbrukerfrihet og «demokrati», og med markedskreftene som styrer utviklingen, er dette nok en umulighet.

Aldri så galt….

På Vestlandet har den korte dagen lagt et fiolett slør over de sju fjell og byen mellom dem. Tron Ingebrigtsen samler kaffekrusene sammen, lukker mappa med sakspapirer og konkluderer med at det tross alt kom noe godt ut av fjorårets virusangrep.

– I Helse Vest hadde vi jobbet målbevisst med sikkerhetstiltak i lang tid før viruset traff oss. Men helt i mål var vi ikke. Kaoset vi havnet opp i da vi ble infisert, var det som skulle til for å få fortgang i dette arbeidet.

Av Åse Dragland og Svein Tønseth